Installation d’un certificat SSL multidomaine COMODO

Nous avons vu dans un ancien article comment générer un certificat autosigné sur un Apache.

Dans cet article nous allons vous montrer comment générer un Certificat multi domaines COMODO.

Génération de la clé privée SSL

Dans un premier temps nous allons commencer par générer notre clé privée : Le chiffrage doit se faire sur 2048 bytes our les certificats COMODO

- openssl genrsa -out san_domain.key 2048

Génération du certificat intermédiaire CSR

L’étape suivante est la génération du fichier CSR contenant les différents noms de domaines pour lesquels nous allons demander le certificat officiel COMODO

- openssl req -new -out san_domain.csr -key san_domain.key -config san_openssl.cnf

Dans cette instruction le point le plus important est le fichier san_openssl.cnf contenant la configuration SSL utilisée pour la génération.

Son contenu est identique au fichier natifs openssl.cnf avec la modifications des blocs d’informations suivants:

[req]

req_extensions = v3_req

distinguished_name = req_distinguished_name

[req_distinguished_name]

countryName = Country Name (2 letter code)

countryName_default = US

stateOrProvinceName = State or Province Name (full name)

stateOrProvinceName_default = MN

localityName = Locality Name (eg, city)

localityName_default = Minneapolis

organizationalUnitName = Organizational Unit Name (eg, section)

organizationalUnitName_default = Domain Control Validated

commonName = Internet Widgits Ltd

commonName_max = 64

[v3_req]

# Extensions to add to a certificate request

basicConstraints = CA:FALSE

keyUsage = nonRepudiation, digitalSignature, keyEncipherment

subjectAltName = @alt_names

[alt_names]

DNS.1 = votrenomdemaine1.com

DNS.2 = votrenomdemaine2.com

IP.1 = 192.168.160.1

IP.2 = 192.168.161.2

Vérification du certificat intermédiaire CSR

Pour vérifier le contenu du fichier csr généré on peut utiliser la commande suivante:

- openssl req -text -noout -in san_domain.csr

Dans le contenu affiché dans la console on devrait voir les noms demaines/adresses ip que nous avons déclaré dans san_openssl.cnf.

Le contenu du Zip certificat SSL mutidomaine COMODO

La troisième étape est l’achat du certificat SIGNE COMODO du site www.comodo.com.

Comodo nous fournis un dossier zip contenant 3 fichiers :

- AddTrustExternalCARoot.crt : Certificat root

- COMODOSSLCA.crt : Certificat intermédiaire

- XXXXXX.crt : Votre certificat publique.

Installation du certificat SSL mutidomaine COMODO

L’installation du certificat est alors un jeu d’enfant !

Dans votre configuration du serveur apache exemple : /etc/httpd/conf.d/ vous trouverez la configuration SSL utilisée dans votre plateforme. ssl.conf

3 lignes sont à modifier :

- Générer un fichier bundle contenant les deux certificats : Root et Intermédiaire, la commande à utiliser est :

- cat COMODOSSLCA.crt AddTrustExternalCARoot.crt > yourDomain.ca-bundle

- Déposer les trois fichiers : Clé, le certificat et le bundle dans les emplacements spécifiques

- /etc/ssl/ssl.key/san_domain.key

- /etc/ssl/ssl.crt/XXXXXX.crt

- /etc/ssl/ssl.crt/yourDomainName.ca-bundle

-

Dans la sectionVirtualHost ajouter ou modifier les directives suivantes :

- SSLEngine on

- SSLCertificateKeyFile /etc/ssl/ssl.key/san_domain.key

- SSLCertificateFile /etc/ssl/ssl.crt/XXXXXX.crt

- SSLCertificateChainFile /etc/ssl/ssl.crt/yourDomainName.ca-bundle

Ensuite il suffit de redémarrer votre serveur apache et le tour est joué.

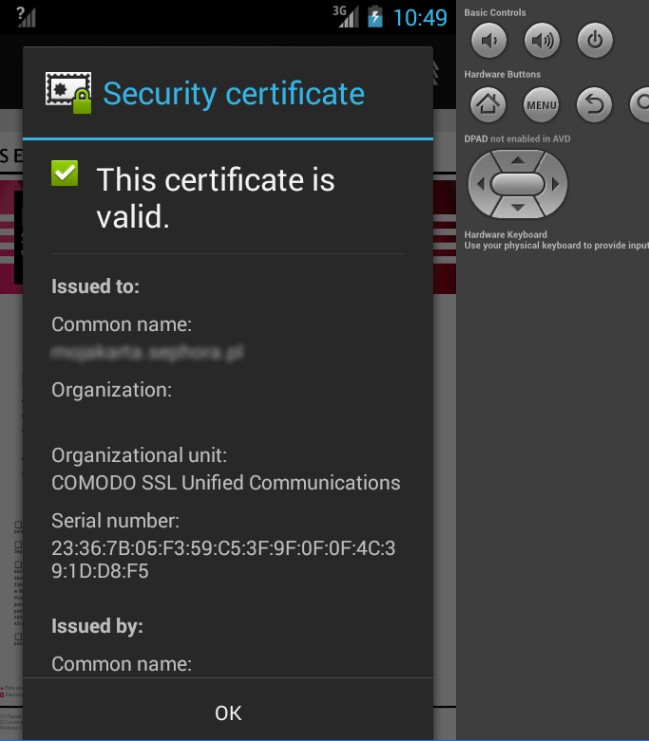

Problèmes sécurité sur Android

Attention : Si l’étape SSLCertificateChainFile /etc/ssl/ssl.crt/yourDomainName.ca-bundle n’est faite, le certificat fonctionnera sur l’ensemble des plateforme et browsers à l’exception d’Android qui affichera un message de sécurité !

comodo.com